弁護士・登録情報セキュリティスペシャリスト 石田 優一

目次

第1章 はじめに

第2章 資金決済法における情報セキュリティの位置づけ

1 資金決済法が定める安全管理措置を講ずべき義務

2 コンプライアンスと情報セキュリティとの関係

3 情報セキュリティ対策を適切に行わないことに対する行政処分

4 ガイドラインについて

第3章 システムリスクの管理

1 ガイドラインの概要

2 システムリスクの洗い出しと評価

3 組織体制と諸規程の整備

4 他のサービスやシステムと連携する場合のポイント

5 サイバー攻撃に対する社内体制のポイント

6 コンティンジェンシープランのポイント

7 オンライン取引のリスクに着目した対策のポイント

8 システム障害の発生時における対応のポイント

第4章 個人利用者情報の管理

1 ガイドラインの概要

2 情報漏えいなどの情報管理上のリスクの顕在化を防止するためのルール

3 利用者本人に情報をコントロールすることができる機会を確保するためのルール

第5章 おわりに

第1章 はじめに

前回のコラムに引き続き、前払式支払手段の資金決済法対応について取り上げます。

今回のテーマは、情報セキュリティ対策です。情報セキュリティ対策は、前回取り上げたコンプライアンスと同様に、資金決済法対応において特に重要な対応として位置づけられるものです。

特に、オンラインサービスの中で提供されるプリペイドポイントについては、不正アクセスなどのサイバー犯罪の被害を受けるリスクが高いことから、厳格な対策が求められます。

今回取り上げるテーマは、コンプライアンスのリスクマネジメントの考え方と共通性が高いことから、「前払式支払手段の資金決済法対応1-コンプライアンス編」を先にお読みいただくことをおすすめします。

第2章 資金決済法における情報セキュリティの位置づけ

1 資金決済法が定める安全管理措置を講ずべき義務

資金決済法21条では、「前払式支払手段発行者は、内閣府令で定めるところにより、その発行の業務に係る情報の漏えい、滅失又はき損の防止その他の当該情報の安全管理のために必要な措置を講じなければならない」(安全管理措置)ことが定められています。内閣府令が定める安全管理措置は、次のとおりです。

前払式支払手段に関する内閣府令

(前払式支払手段の発行の業務に係る情報の安全管理措置)

第43条 前払式支払手段発行者は、その業務の内容及び方法に応じ、前払式支払手段の発行の業務に係る電子情報処理組織の管理を十分に行うための措置を講じなければならない。

(個人利用者情報の安全管理措置等)

第44条 前払式支払手段発行者は、その取り扱う個人である前払式支払手段の利用者に関する情報の安全管理、従業者の監督及び当該情報の取扱いを委託する場合にはその委託先の監督について、当該情報の漏えい、滅失又はき損の防止を図るために必要かつ適切な措置を講じなければならない。

内閣府令は、前払式支払手段の発行業務にかかわる情報システムの安全管理措置(令43条)と、個人である利用者に関する情報(個人利用者情報)についての安全管理措置(令44条)を定めています。安全管理措置は、一般にいう「情報セキュリティ対策」に近い概念として理解することができます。

つまり、前払式支払手段を発行する事業者は、発行業務にかかわる情報システムや個人利用者情報について情報セキュリティ対策を講じなければならないことが法律上求められています。

2 コンプライアンスと情報セキュリティとの関係

情報セキュリティ対策は、資金決済法上求められる義務であり、モラルの問題ではありません。また、情報セキュリティ対策を適切に行わないことは、利用者のプライバシーを脅かすおそれがあり、かつ、情報社会における社会的信用にもかかわる問題です。

つまり、情報セキュリティ対策を適切に行わないことによって生じるリスクは、コンプライアンスの問題と共通しています。コンプライアンスで問題になるリスクについては、「前払式支払手段の資金決済法対応1-コンプライアンス編」第3章で詳しく取り上げていますので、こちらをご参照ください。

このことから、情報セキュリティ対策を適切に行わないことは、コンプライアンスの問題の一部であると整理することができます。

3 情報セキュリティ対策を適切に行わないことに対する行政処分

情報セキュリティ対策を適切に行わないことは、コンプライアンスの問題の一部であることから、それによって受けるおそれのある行政処分も、「前払式支払手段の資金決済法対応1-コンプライアンス編」第2章で取り上げたことと共通しています。

まず、第三者型前払式支払手段の場合は、情報セキュリティ対策を適切に行うことが登録要件であるほか、当該対策を怠ることが登録の取消しや業務改善命令の対象になります。また、自家型前払式支払手段の場合は、当該対策を怠ることが業務改善命令の対象になります。そして、業務改善命令に違反すると、業務停止命令の対象になります。

4 ガイドラインについて

それでは、コンプライアンスに関する体制の整備は、具体的にどのように進めていけばよいのでしょうか。

これについては、金融庁が公表する事務ガイドライン第三分冊「金融会社関係」の「5.前払式支払手段発行者関係」が参考になります。このコラムでは、こちらを「ガイドライン」といいます。

次章からは、ガイドラインの内容を踏まえて、具体的にコンプライアンスに関する体制をどのように整備していけばよいのかを説明したいと思います。

第3章 システムリスクの管理

1 ガイドラインの概要

ガイドラインでは、システムリスクの意味について、「コンピュータシステムのダウンや誤作動等、システムの不備等により、又は、コンピュータが不正に使用されることにより利用者や前払式支払手段発行者が損失を被るリスク」と説明されています。

システムリスクの管理は、経営者をはじめとする役職員が、主体的な立場から、(1)レビューの実施、(2)基本方針の策定、(3)システムリスクの顕在化に対して未然防止策と迅速な復旧対応策を講じるための体制整備などに取り組まなければならないものであることが、ガイドラインにおいて強調されています(Ⅱ-3-1(1)(2))。

従来、システムリスクの管理は、IT技術担当者が主体となって、主に技術的な対策によって取り組むべき問題と考えられていました。しかし、システムリスクが年々複雑化していくなかで、このような技術的な対策のみでシステムリスクの顕在化を防止することに限界が生じるようになりました。

そのような状況の中で、システムリスクの管理は、技術的な対策のみならず、経営陣主導の組織体制をはじめとする多角的な視点で実践すべきものであることが強調されるようになりました。

ガイドラインに挙げられているシステムリスクの管理の方法について検討するうえでは、以上の観点を意識しておくことが重要です。

ここからは、ガイドラインの内容を踏まえて、具体的に取り組むべき方策について説明していきたいと思います。

2 システムリスクの洗い出しと評価

システムリスクの管理のためにはじめに取り組むべきことは、システムリスクの洗い出しです。

もっとも、システムの構築前の段階で具体的・詳細にシステムリスクを洗い出すことは難しいケースが多いです。その場合、初期段階においては抽象的に想定されるシステムリスクを洗い出したうえで、システムの企画・設計・構築を進めていくのと並行して、具体的・詳細なシステムリスクの洗い出しを進めていくことが必要です。

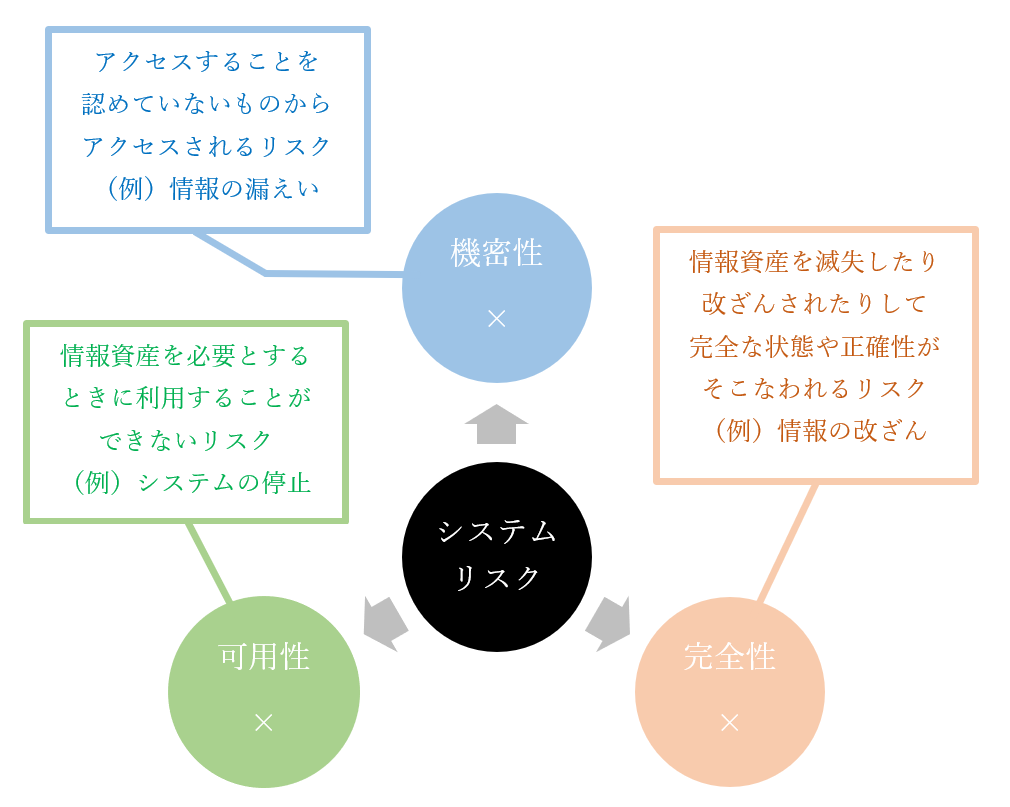

システムリスクは、大きく、(1)機密性、(2)完全性、(3)可用性の3つの観点から説明することができます。

ここからは、検討のステップに沿って、システムリスクの洗い出しと評価の流れを考えていきたいと思います。

(1) 情報資産の洗い出し

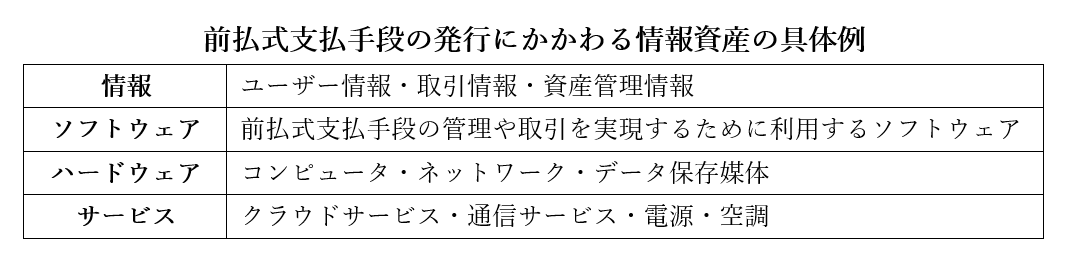

第1の作業は、前払式支払手段の発行にかかわる情報資産を洗い出すことです。情報資産は、次のようなものが該当します。

以上のように、情報資産に該当する範囲は多様かつ広範です。これらの情報資産を洗い出したうえで、次のステップに進んでいく必要があります。もっとも、初期段階ではシステムを構成する要素が具体化していないことが通常ですので、はじめは抽象的なレベルでの洗い出しを行い、システムの企画・設計・構築を進めていくのと並行して、より具体的なレベルで情報資産を特定していく必要があります。

(2) 情報資産が抱えるリスクの検討

情報資産を洗い出した後は、(1)機密性、(2)完全性、(3)可用性の3つの観点から、その情報資産がどのようなリスクを抱えているかについて検討する必要があります。

リスクを検討するに当たっては、柔軟な発想で運用開始後に生じうる問題を想像することも必要ですが、それだけではなく、実際に発生したインシデントを踏まえることも大切です。

実際に発生したインシデントについては、報道やインターネットの記事など、様々なところから情報を収集することができます。また、情報資産のメーカーから公開されている脆弱性情報や、JPCERT/CCやIPAの公開する情報などからも情報を収集することができます。

このような情報の日常的な収集は、後述するCSIRTが担うことが想定されます。また、情報セキュリティに関する専門のコンサルタントに相談して検証することも考えられます。

(3) リスクに対する評価

情報資産が抱えるリスクを特定した後は、そのリスクに対する評価が必要です。

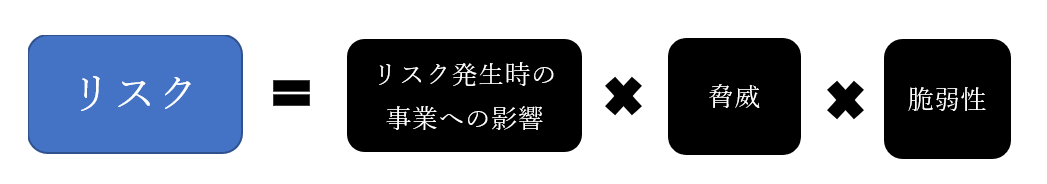

リスクに対する評価は、(1)リスク発生時の事業への影響、(2)脅威、(3)脆弱性の3つの要素を踏まえて判断します。

ア リスク発生時の事業への影響

リスク発生時の事業への影響については、(1)会社に生じる経済的損失のほか、(2)利用者に対して生じる経済的・精神的損失や、(3)社会的信用への影響も考慮しておかなければなりません。

例えば、利用者のセンシティブなプライバシー情報が漏えいすることは、会社に生じる経済的損失が小さかったとしても、利用者に対して生じる精神的損失は大きいですし、利用者からの風評によって会社の社会的信用が大きく低下するおそれもあります。

リスク発生時の事業への影響を考えるうえでは、脅威の種別に応じた傾向を踏まえることも重要です。例えば、国家レベルで実行されるような高度な標的型攻撃は、実際に漏えいした情報が公開される可能性は高くない一方で、従業員や委託先による情報持ち出しであれば、実際に漏えいした情報が売買の対象になって流通する可能性が高い傾向にあります。

イ 脅威

脅威の種類としては、(1)意図的脅威、(2)偶発的脅威、(3)環境的脅威が挙げられます。

(1)意図的脅威は、人の悪意によってもたらされる脅威のことです。外部起因の意図的脅威の例としては、標的型攻撃、マルウェア、不正アクセスなどがあります。内部起因の意図的脅威の例としては、従業員や委託先による情報持ち出しなどの不正行為があります。

(2)偶発的脅威は、人の意図しない要因によって生じる脅威のことです。偶発的脅威の例としては、システムのバグや操作ミスによる障害、従業員や委託先による誤ったデータの消去、記録媒体の紛失などが挙げられます。

(3)環境的脅威は、自然環境や災害などから生じる脅威のことです。地震や火災といった災害や異常気象のほか、新型コロナウイルスのクラスター発生によって事業所を閉鎖しなければならない事態も、環境的脅威の1つであると考えることができます。

脅威の検討に当たっては、JPCERT/CCやIPAの公開する情報や、その他のインターネットなどから収集したインシデント事例などを踏まえて、最近の動向をつかんでおくことが重要です。

例えば、IPAが発表する「情報セキュリティ10大脅威2021」組織編では、ランサムウェアが1位、標的型攻撃が2位、テレワークなど新しい働き方を狙った攻撃が3位に挙げられています。また、IT基盤の障害に伴う業務停止が6位、オンラインサービスでの不正ログインが7位に挙げられています。

ウ 脆弱性

脆弱性は、情報資産が脅威にさらされることによってリスクが発生してしまう要因となる弱点のことです。脆弱性には、システムのバグや設定ミスのほか、管理体制の問題なども挙げられます。

脆弱性の検討に当たっては、JPCERT/CCやIPAの公開する情報、情報資産のメーカーが提供する情報、その他のインターネットなどから収集したインシデント事例などを踏まえて、最近の動向をつかんでおくことが重要です。

エ リスクに対する方針の検討

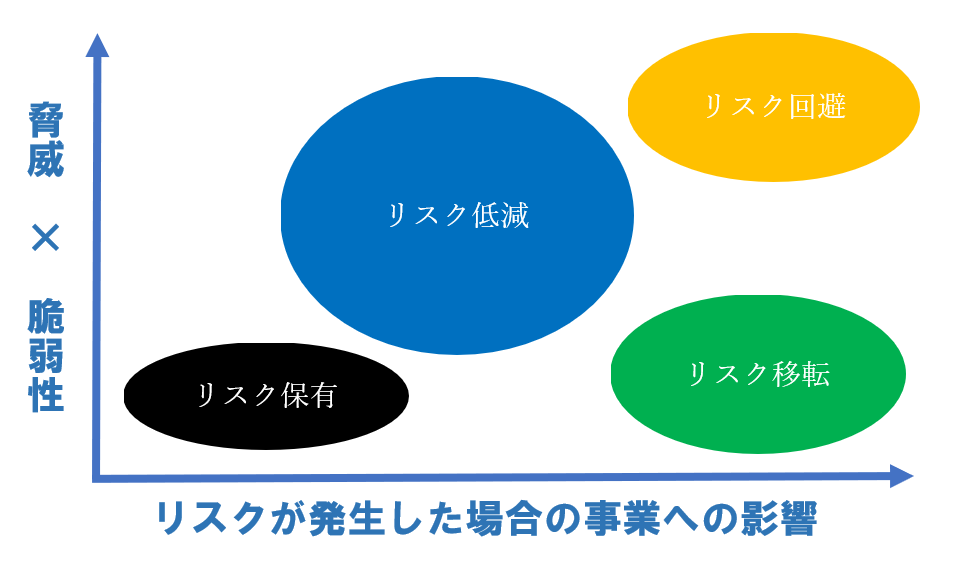

以上のプロセスを経て評価したリスクに対しては、会社としてどのような方針を立てるかについて検討する必要があります。

リスク回避は、そもそも情報資産をシステムに採り入れないことで、リスクの発生を根本から回避する方針です。リスクが発生した場合の事業への影響が大きく、かつ、脅威や脆弱性のレベルが高いものと評価される場合には、このような選択も必要です。

リスク移転は、保険や信頼のおけるクラウドサービス・アウトソーシングの活用によって、リスクの発生による影響を第三者に転嫁する方針です。もっとも、このような第三者の転嫁によって法的責任を免れるわけではありませんので、リスク移転を採り入れる場合は、脅威や脆弱性のレベルが低いものと評価されるときに限定すべきです。

リスク低減は、情報セキュリティ対策によってリスクの発生可能性や発生時の影響を低減させる方針です。

リスク低減の方針を選択した場合においては、そのリスクの性質に応じて具体的な低減策を検討する必要があります。脅威や脆弱性のレベルは低いが、発生時の事業への影響が大きいリスクであれば、コンティンジェンシープランの策定や暗号化によるデータ保護などが特に有効な手段となります。一方で、発生時の事業への影響は小さいが、脅威や脆弱性のレベルは高いリスクであれば、ネットワーク設計の工夫や従業員の意識改革のための教育によって脅威や脆弱性のレベルを下げることが特に有効な手段となります。脅威や脆弱性のレベルが高く、かつ、発生時の事業への影響も大きいリスクであれば、双方の観点から総合的な対策を講じる必要があります。

そして、発生した場合の事業への影響が小さく、脅威や脆弱性のレベルも低いリスクについては、そのままリスクとして保有しておく選択もあります。ただし、リスク保有の選択をする際には、後々にそのリスクが顕在化した場合に責任を問われないために、なぜリスク保有を選択したかについて明確にしておくとともに、検討資料などをエビデンスとして保管しておくことが重要です。

オ リスク評価のための整理手法

リスク評価のためには、情報資産が抱えるリスク(機密性・完全性・可用性に対するリスク)を洗い出し、それぞれのリスクが発生した場合における事業への影響と、リスクの発生につながる脅威や脆弱性を検討しなければなりません。

リスク評価の整理手法として一般に用いられる手法が、リスク分析シートの活用です。リスク分析シートは、IPAが公開する「制御システムのセキュリティリスク分析ガイド第2版」別冊や「中小企業の情報セキュリティ対策ガイドライン」付録にサンプルがあります。

リスク分析シートは、これらのサンプルを参考にしながら、経営陣の主導のもとで、独自のものを策定する必要があります。

そして、リスク分析シートに入力する評価内容についても、システム開発の関与者や情報セキュリティ関係の担当者の意見、さらには必要に応じて情報セキュリティの外部コンサルタントのアドバイスを踏まえながら、最終的には経営陣の主導のもとで確定させる必要があります。

リスク分析シートをどのような手順で策定していくかについては、組織体制や諸規程を整備していく中であらかじめ明確にしておく必要があります。

3 組織体制と諸規程の整備

ガイドラインには、組織体制と諸規程を整備する際に留意しなければならない観点が列挙されています。ただ、ガイドラインには、組織体制と諸規程について具体例は示されていないため、これだけでは具体的なイメージを持ちにくいところがあります。

そこで、参考になるサンプルとして、次のものがあります。

JNSAの「情報セキュリティポリシーサンプル改版(1.0版)」

ただし、このサンプルを活用する際には、大きく3つの注意事項があります。

第1に、一般の中小企業を対象に策定されたものですので、企業規模や取り扱う情報の重要性によっては、ガイドラインが求める水準に達していないおそれがあります。企業規模が大きい場合や、取り扱う情報の重要性が大きい場合などは、情報セキュリティの外部コンサルタントのアドバイスも受けながら、堅牢な体制を構築していくことが必要になります。

第2に、企業規模や取り扱う情報の大小にかかわらず、前払式支払手段を取り扱うシステムの仕様や想定されるシステムリスクの内容・程度、会社の実情などに従った独自のカスタマイズが必要です。

第3に、このサンプルだけでは、ガイドラインの内容に準拠していないところがあります。組織体制や諸規程を整備する際には、必ずガイドラインの内容を精査し、漏れがないことを確認しておかなければなりません。

ここからは、JNSAの「情報セキュリティポリシーサンプル改版(1.0版)」では十分に触れられていない内容を中心に、ガイドラインで求められるポイントを説明します。

4 他のサービスやシステムと連携する場合のポイント

ガイドラインには、他のサービスやシステムと連携する場合には、次のような点をシステムリスクとして留意することが望ましい旨が明記されています(Ⅱ-3-1-1)。

(1) 多様なサービスやシステムを利用することによって生じるリスク

たとえ自社のシステムで万全な情報セキュリティ対策が講じられていたとしても、他のサービスやシステムに脆弱性があれば、システムリスクが顕在化してしまうリスクがあります。他のサービスやシステムが脅威にさらされることによって生じうるリスクも、検討の対象に含めておく必要があります。

(2) 取引の急増への対応など多様なサービスやシステムと連携することによって生じるリスク

例えば、連携している他のサービスやシステムが停止したり、遅延したりすることによって生じうるリスクについても、検討の対象に含めておく必要があります。具体的には、他のサービスやシステムがどれくらいの取引量に耐えうるか、万が一停止・遅延した際に自社のシステムがどのような挙動をするかなどの検討が必要です。

このようなリスクに対しては、システムの企画・開発・運用管理の観点からも適切な対策が講じられなければならない旨がガイドラインに具体例で示されています(Ⅱ-3-1-1(6)⑤)。

5 サイバー攻撃に対する社内体制のポイント

ガイドラインでは、(1)サイバー攻撃に対する監視体制、(2)サイバー攻撃を受けた際の報告・広報体制、(3)CSIRTなどの体制、(4)情報収集・共有体制などが、サイバー攻撃に対する社内体制として例示されています(Ⅱ-3-1-1(5)②)。前払式支払手段の発行者がサイバー攻撃を受けると、不正利用やクレジットカード情報などの重要な利用者情報の漏えいにつながることから、サイバー攻撃に対する社内体制の整備が求められています。

特に、JNSAの「情報セキュリティポリシーサンプル改版(1.0版)」では触れられていない対応として求められるのが、CSIRTなどの設置です。

CSIRTは、システムリスクの顕在化につながるインシデントが発生した際に、システムリスクの発生を防いだり、発生してしまったシステムリスクによる影響を最小化するために必要な対応を行うことを主な業務内容とする組織のことです。CSIRTは、インシデントが発生した際に、経営陣とシステム管理者との橋渡しをする役割を担うほか、脅威や脆弱性に関する情報を日々収集するなど、インシデント発生の予防的な役割も担います。

CSIRTを実効的な組織にするためには、システムの停止に対する決定権限を付与するなど、経営にかかわる重要事項の決定も一部担うことができる仕組みづくりをしておく必要があります。

企業規模が小さい場合には、CSIRTを独立した組織とはせずに、既存のセキュリティ対策部門やシステム管理部門などにその役割を担わせることも考えられますが、企業規模が大きい場合には、CSIRTを1つの組織として構成することが望ましいです。

CSIRTを構成する人員としては、情報セキュリティの技術面に精通した人員だけではなく、情報管理に関する法務分野に精通した人員や、自社の経営に精通した人員など、様々な視点をもった人員を多角的に配置して、それぞれの役割を明確にしておくことが有効です。

企業内部のみでCSIRTに必要な人員を確保することが難しければ、外部専門家との連携によって補完する方法もあります。情報管理に関する法務分野であれば、弁護士との連携によって、知識や対応力を補うことができます。

CSIRTの構築や運用については、JPCERT/CCのサイト上で「CSIRTマテリアル」として詳細な資料が公開されています。

6 コンティンジェンシープランのポイント

ガイドラインは、緊急時体制の構築の一環として、コンティンジェンシープランを策定することを求めています(Ⅱ-3-1-1(9))。コンティンジェンシープランは、サイバー攻撃や災害、パンデミックなどの様々な緊急事態が発生した際に、被害を最小化するためにどのような対応をするかについてあらかじめ計画したものです。

コンティンジェンシープランの策定に当たっては、システムに影響を及ぼすおそれのある緊急事態を想定したうえで、被害の最小化という観点から、それぞれの事態が発生した際にどのような対応をするかを検討します。

例えば、システムを管理する地域で地震が発生した場合においては、システムをどこまで・いつまで停止して、どのようなプロセスで再開するのかについて、対応手順の想定が必要になります。また、最近であれば、新型コロナウイルス感染者の発生によって事業所を一時的に閉鎖しなければならない事態になった場合に、システムをどこまで継続させるかの想定が必要になります。システムを停止することによって生じる利用者への影響や、緊急事態下でシステムを継続することによって生じるリスクのバランスを考えながら、適切な対応を考えることが重要になります。

コンティンジェンシープランの策定に当たっては、公益財団法人金融情報システムセンター(FISC)の公表する「金融機関等におけるコンティンジェンシープラン(緊急時対応計画)策定のための手引書」を参照することが必要です。「金融機関等におけるコンティンジェンシープラン(緊急時対応計画)策定のための手引書」は、FISCのサイトから購入することができます。

7 オンライン取引のリスクに着目した対策のポイント

ガイドラインでは、オンライン取引における不正行為を防止するために講じるべき対策が、具体例をもって示されています(Ⅱ-3-1-1(5)⑦⑧)。

前払式支払手段を発行するシステムでの不正行為は、利用者に多大な不利益を与えるおそれがあるうえに、社会的信用を失墜し、経営の継続に重大な支障を生じるおそれもあります。ガイドラインの内容も踏まえて、不正行為を防止するための重点的な対策を講じる必要があります。

8 システム障害の発生時における対応のポイント

ガイドラインでは、システム障害が発生した場合に、障害の内容や発生原因、復旧見込みなどの事情を公表するとともに、問合せに対して的確に対応するための窓口を設置するなどの対応をしなければならないことが定められています(Ⅱ-3-1―1(10)⑤)。

また、システムの障害については、所定の「障害発生等報告書」にて財務局長に報告しなければならないことがガイドラインで求められています(Ⅱ-3-1―2(2))。

このような対応のフローは、あらかじめ経営陣が主導しながら社内で確定させ、関係部門に周知しておく必要があります。

第4章 個人利用者情報の管理

1 ガイドラインの概要

ガイドラインでは、利用者に関する情報の取扱いについて、個人情報保護の観点から留意すべき点が具体的に示されています(Ⅱ-2-3)。留意点を大別すると、(1)情報漏えいなどの情報管理上のリスクの顕在化を防止するためのルールと、(2)利用者本人に情報をコントロールすることができる機会を確保するためのルールがあります。

2 情報漏えいなどの情報管理上のリスクの顕在化を防止するためのルール

ガイドラインでは、個人情報保護法や関係ガイドラインに基づいて、情報漏えいなどの情報管理上のリスクの顕在化を防止するために必要な対策が列挙されています。

オンラインシステムで前払式支払手段を発行する場合は、必要な対策の多くが、第3章で取り上げたシステムリスクの管理において講じるべき対策と一致することになります。

第3章で取り上げたプロセスと同様に、個人情報保護法が適用される情報を洗い出したうえで、個人情報保護法ガイドライン(通則編)をはじめとする関係ガイドラインに沿った対策を検討する必要があります。

3 利用者本人に情報をコントロールすることができる機会を確保するためのルール

ガイドラインでは、個人情報保護法や関係ガイドラインに基づいて、センシティブな情報の取扱い制限や、第三者に提供する際の同意ルールなどが列挙されています。

このコラムの本題とは異なりますので、詳しい説明については割愛いたします。

第5章 おわりに

このコラムでは、前払式支払手段を発行するために必要な資金決済法対応のうち、情報セキュリティにかかわる内容を取り上げました。

情報セキュリティにかかわるリスクの洗い出しやその低減策の検討を進めるうえでは、法務リスクに対する理解も必要です。Web Lawyersでは、情報セキュリティにからんだ法務リスクについても弁護士のサポートをご提供しています。

また、CSIRTやその他の障害発生時の対応部門と弁護士の連携体制を構築することで、インシデントが発生した際に法務リスクを考慮した的確な対応をすることができます。そのような観点からも、弁護士のサポートを活用されることは有効です。

Web Lawyersでは、弁護士が御社のビジネスをサポートする様々な顧問プランをご提供しています。資金決済法対応にお困りでしたら、ぜひ、顧問プランをご検討ください。

次回は、資金決済法対応のうち、供託義務の履行や取引の管理など、資金管理に関する対応について取り上げる予定です。